30.トラフィック検査

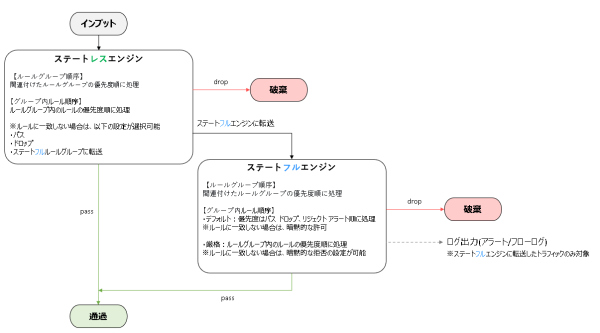

トラフィックの検査はステートレスエンジンで検査され、設定により転送されたステートフルエンジンで検査されます。

検査フロー図

概要

ファイアウォールを通過するトラフィックを、ステートレスエンジンとステートフルエンジンで検査します。

それぞれのエンジンでは、以下の形式でルールを指定可能になります。

・ステートレスエンジン:5-tuple で設定

・ステートフルエンジン:5-tuple、Domain list、Suricata互換IPS、AWSマネージドルールで設定(組合せ可能)

ルール形式

・5-tuple

5 タプル形式を使用して、送信元 IP、送信元ポート、送信先 IP、送信先ポート、およびプロトコルを指定します。

・Domain list

ドメイン名のリストと、送信元CIDRを指定します。

・Suricata互換IPS

侵入防止システム (IPS) ルール - Suricata ルール構文で指定します。

Suricata は、トラフィック検査用の標準ルールベースの言語を含むオープンソースネットワーク IPS です。

・AWSマネージドルール

参考:https://docs.aws.amazon.com/ja_jp/network-firewall/latest/developerguide/aws-managed-rule-groups-threat-signature.html

IP セット参照

ステートフルエンジンの5-tuple及びSuricata互換IPSルールでは、送信元、送信先ともにIPとポートに

IPセット、ポートセットの他、タグベースのリソースグループの指定が可能です。

参考: https://docs.aws.amazon.com/ja_jp/network-firewall/latest/developerguide/rule-groups-ip-set-references.html

ステートレスエンジンの特徴

■ルールグループ順序

関連付けたルールグループの優先度順に処理

■グループ内ルール順序

ルールグループ内のルールの優先度順に処理

※ルールに一致しない場合は、以下の設定が選択可能

・パス

・ドロップ

・ステートフルルールグループに転送

ステートレスエンジンの特徴

■ルールグループ順序

関連付けたルールグループの優先度順に処理

■グループ内ルール順序

・デフォルト:優先度はパス ドロップ、リジェクト アラート順に処理

※ルールに一致しない場合は、暗黙的な許可

・厳格:ルールグループ内のルールの優先度順に処理

※ルールに一致しない場合は、暗黙的な拒否の設定が可能