目次

独自アプリのSAML認証設定

Zabbix5.0を独自アプリとし、SAML認証でログインする手順を記載する。

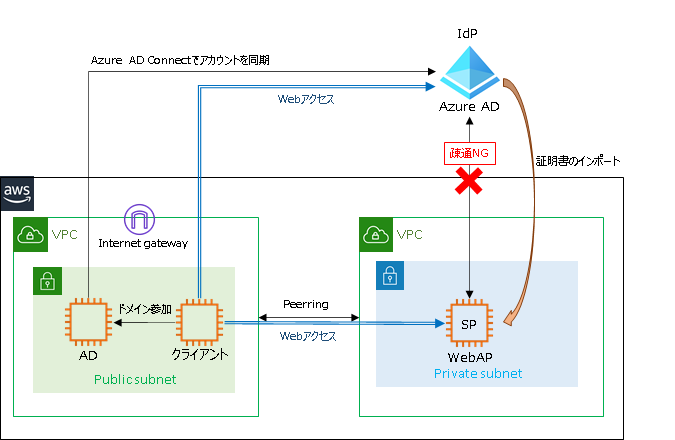

今回用意した環境は上記の構成図になる。SP=Zabbix、IdP=AzureADになります。

インフラ構築/認証/SAML認証でSPとIdPの疎通は必要かの検証も兼ねています。

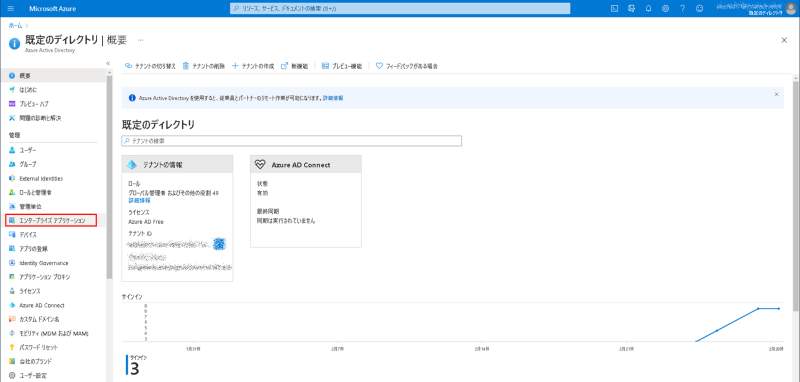

Azure設定

[Azure Active Directory]-[エンタープライズアプリケーション]をクリックします。

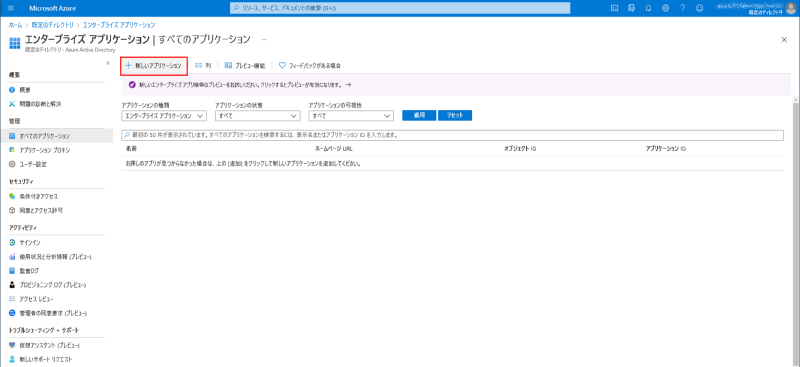

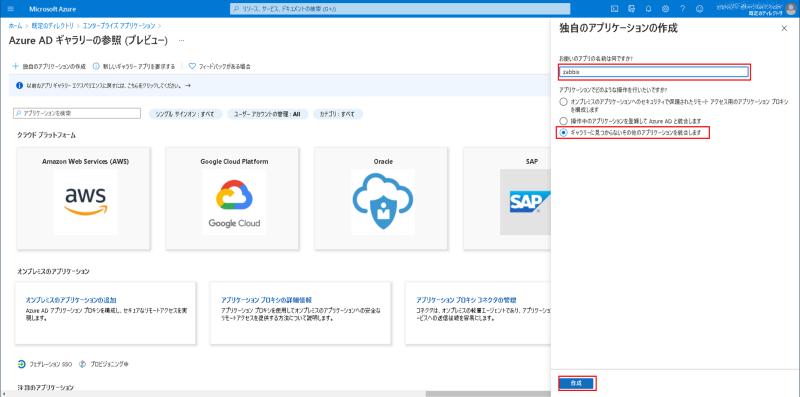

アプリケーションの追加

[新しいアプリケーション]をクリックします。

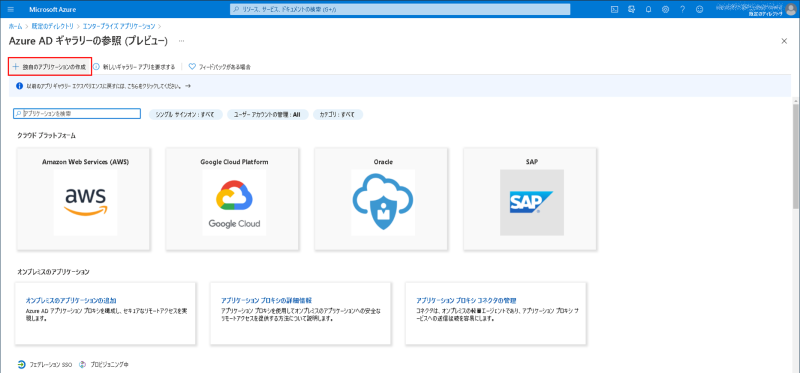

[独自のアプリケーションの作成]をクリックします。

以下の情報を入力し[作成]をクリックします。

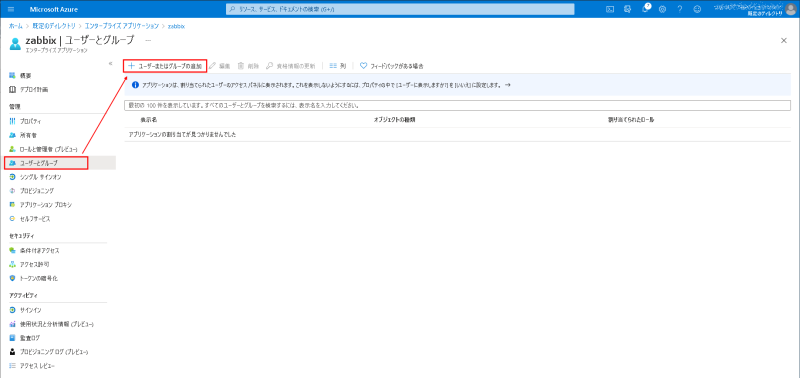

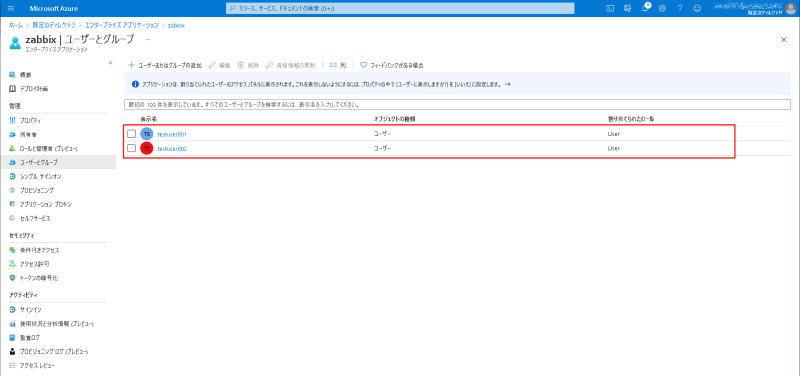

ユーザーの追加

[ユーザーとグループ]から[ユーザーまたはグループの追加]をクリックします。

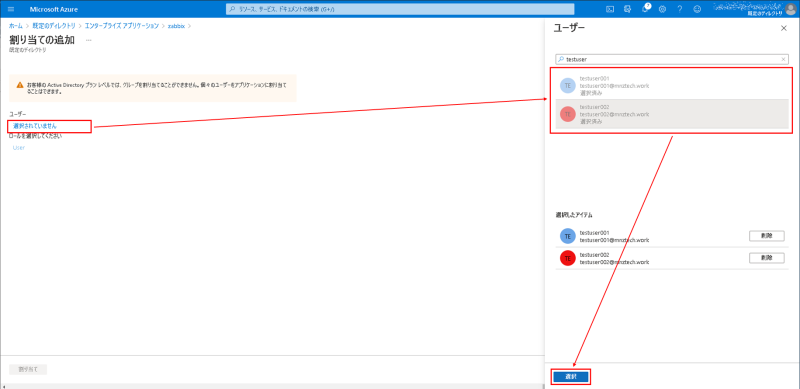

[選択されていません]をクリックすると、ユーザー選択画面が開くので、ユーザーを選択し[選択]をクリックします。

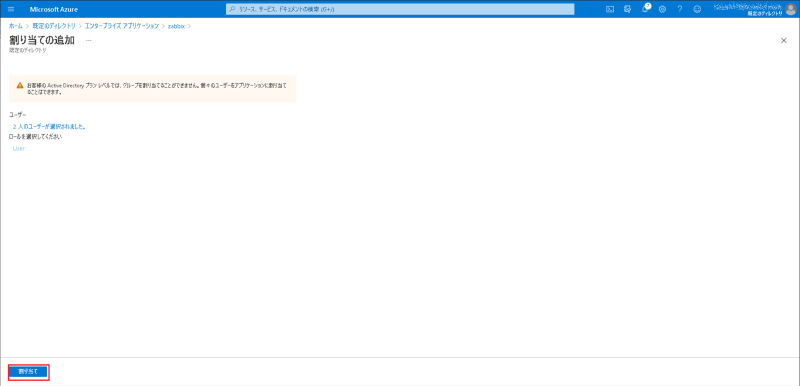

[割り当て]をクリックします。

ユーザーが追加されます。

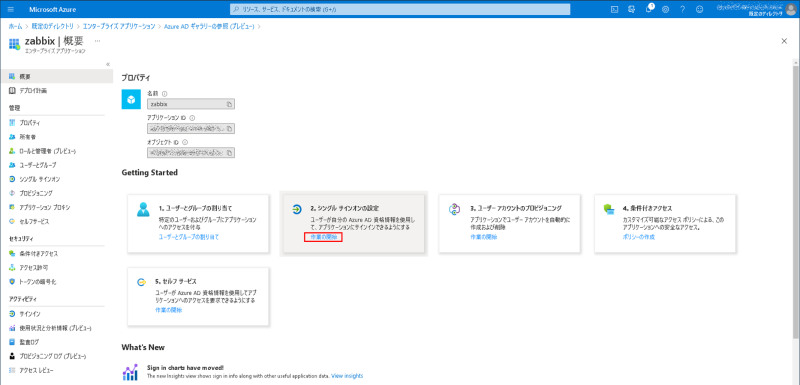

シングルサインオン設定

2.シングルサインオンの設定の[作業の開始]をクリックします。

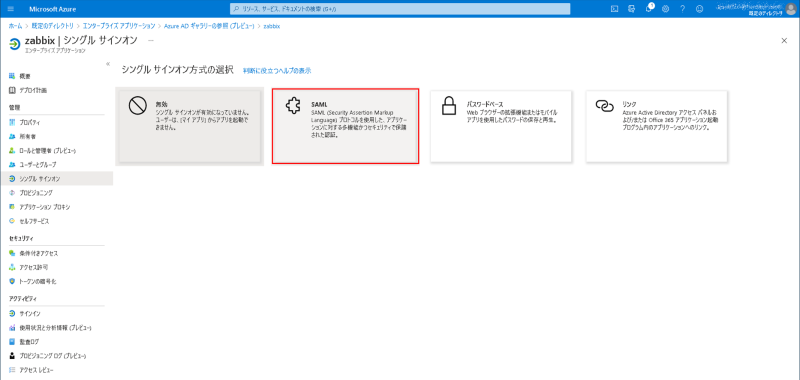

[SAML]をクリックします。

SAMLによるシングルサインオンのセットアップ

基本的なSAML構成

[編集]をクリックし、以下の情報を入力し[保存]をクリックします。

・識別子(エンティティID):https://[zabbixサーバのアドレス]/zabbix/sp

※複数行ある項目は確定にチェックします。

・応答URL:https://[zabbixサーバのアドレス]/zabbix/index_sso.php?acs

・ログアウトURL:https://[zabbixサーバのアドレス]/zabbix/index_sso.php?sls

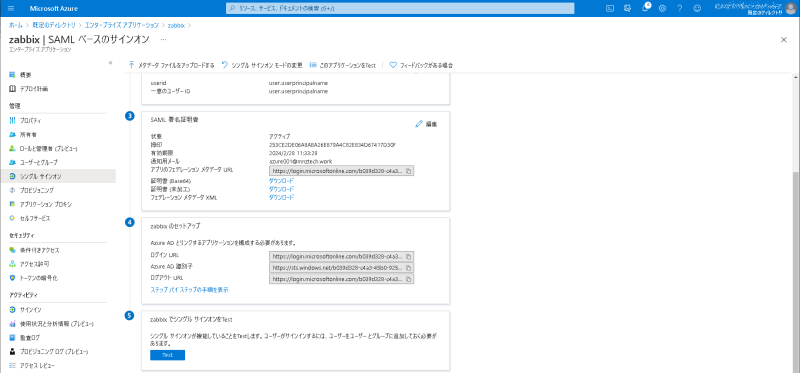

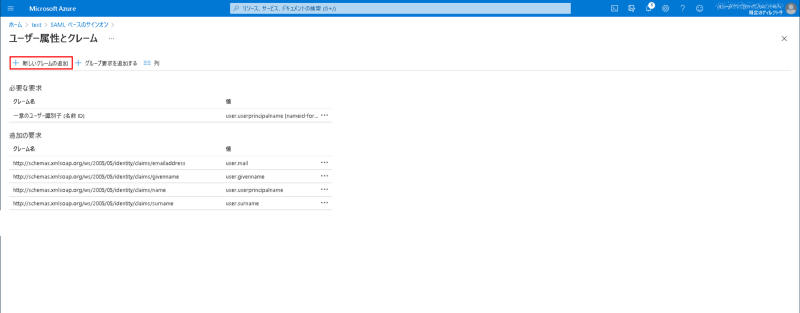

ユーザー属性とクレーム

[編集]をクリックすると、ユーザー属性とクレーム画面に遷移します。

以下の情報を入力し[保存]をクリックします。

・名前:userid(何でも良いです)

・ソース属性:user.userprincipalname

証明書(Base64)のダウンロード

Zabbix設定

証明書のインストール

ZabbixサーバへSSH接続し、証明書をインストールします。

ダウンロードした証明書(Base64)をテキストで開き内容をコピーしておきます。

# Zabbixの証明書ディレクトリに移動 cd /usr/share/zabbix/conf/certs/ # 証明書ファイルの作成し、証明書(Base64)の内容を貼り付けます。 vi idp.crt # 証明書ファイルの権限を変更 chmod 644 idp.crt

SAML設定

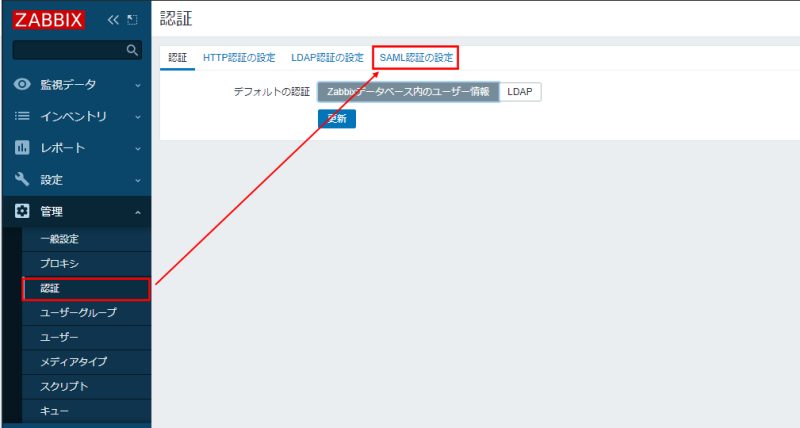

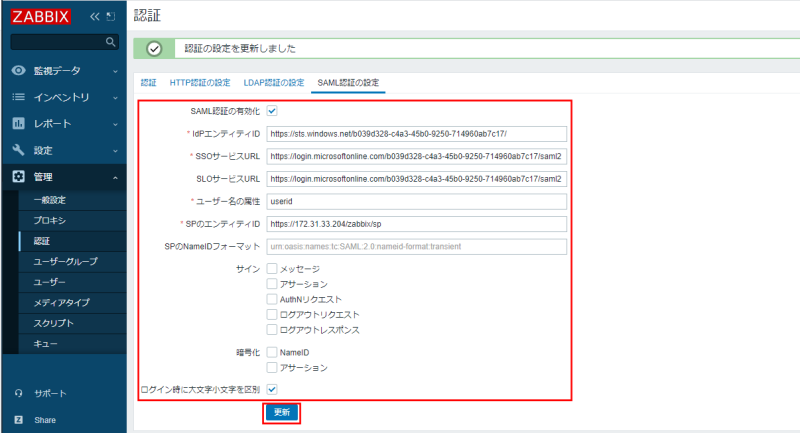

[管理]-[認証]-[SAML認証の設定]をクリックします。

以下の情報を入力し[更新]をクリックします。

・SAML認証の有効化:チェック

・IdPエンティティID:AzureAD識別子

・SSOサービスURL:ログインURL

・SLOサービスURL:ログアウトURL

・ユーザー名の属性:追加したユーザー属性とクレームの名前

・SPのエンティティID:識別子(エンティティID)

・ログイン時に大文字小文字を区別:チェック

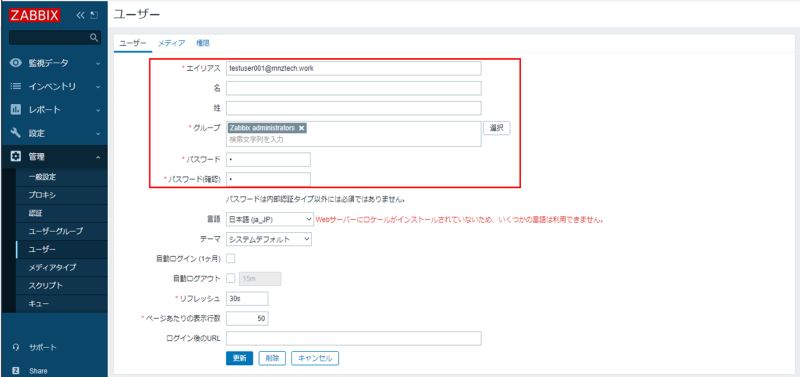

ユーザーの登録

[管理]-[ユーザー]からユーザーを登録します。

動作確認

サインイン

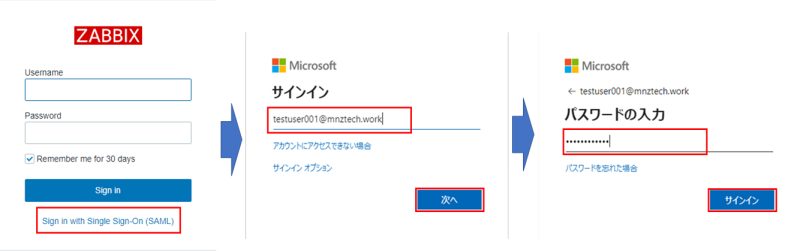

サインインまでの遷移

①ZabbixのURLにアクセスするとSAML認証のリンクが表示されます。

②リンクをクリックすると、Microsoftの画面にリダイレクトされます。

③IDを入力し[次へ]をクリックします。

④パスワードを入力し[次へ]をクリックします。

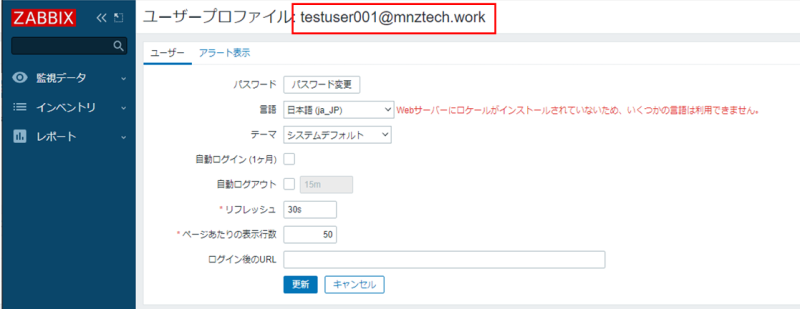

⑤AzureADと同期したオンプレADのアカウントでサインインできました。

Zabbixで登録したパスワードは、オンプレADのアカウント情報とは異なるパスワードを設定しましたが

それでもサインインできたことから、SAML認証にてサインインされたことが動作としても確認とれました。

サインアウト

Zabbix画面でサインアウトをクリックします、Micrsoftの画面にリダイレクトされ、サインアウト画面が表示されます。